IT-Security

IT-Sicherheit hat viele Ecken und Kanten. Daher realisieren wir mit zeitgemäßen Sicherheitslösungen und Firewalls von sorgfältig ausgewählten Herstellern ein durchgehendes Sicherheits-Konzept für Ihre IT-Landschaft.

paloalto entwickelt, produziert und vermarktet Enterprise Next Generation Firewalls für Unternehmen und Organisationen beliebiger Größe. Ziel ist es zuverlässigen Schutz vor Angriffen auf allen Netzwerkebenen zu bieten.

Im Unterschied zu klassischen Stateful Inspection Firewalls, die ihre Betrachtung lediglich auf Ports und IP-Adressen beschränken, sind paloalto-Systeme in der Lage Applikationen und auch Anwender zu erkennen und folglich zu kontrollieren.

Beim Thema Firewalling und Endpoing-Protection steht das Erkennen und Verwalten von Applikationen (Layer 7) im Vordergrund.

Durch automatisierte Überwachung Ihrer Systeme stellen wir Verfügbarkeit und Aktualität sicher.

Um die Resistenz Ihrer IT-Sicherheit gegen aktuelle Bedrohungen bewerten zu können, führen wir auch umfangreiche, als "Penetration-Testing" bezeichnete, Tests durch. Dieses ethisch korrekt durchgeführte Real-Life-Hacking ermöglicht uns aussagekräftige Maßnahmenkataloge für Ihre IT-Sicherheit und deren Umsetzung zu erstellen. In der Folge werden Ihre MitarbeiterInnen entsprechend geschult.

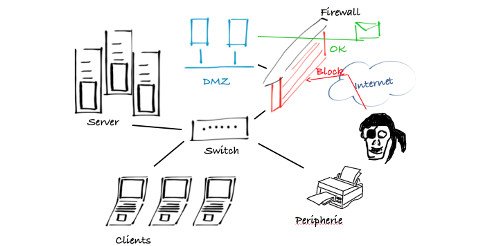

Aus dem Leben gegriffen

Vielleicht erkennen Sie, wenn auch in anderem Maßstab, Ihr Netzwerk in dieser Veranschaulichung wieder.

Entgegen der weitverbreiteten Meinung "Angriffe gegen IT-Systeme erfolgen von außen = "aus dem Internet" kristallisierte sich in der nahen Vergangenheit das Gegenteil heraus. Die Sättigung an installierten und in Betrieb befindlichen Firewall-Systemen hat grundsätzlich ein akzeptables Maß erreicht. Gleichzeitig haben sich die Angriffs-Vektoren drastisch verändert.

Installierte Systeme verfügen meist bereits in ihrer Grund-Installation über akzeptable Firewall-Regeln, welche z. B. Zugriff aus dem Internet auf bewusst exponierte (DMZ) bzw. interne Systeme stark beschränken und/oder zur Gänze unterbinden. Diese Vorgangsweise ist grundsätzlich zu begrüßen.

An genau dieser Stelle setzen unsere Konzepte und Lösungen an. Wir beschäftigen uns im Detail mit folgenden Fragen: Wie, von wo und wohin kommunizieren Schädlinge, wie agieren und wie versuchen sie ihr Tun zu verschleiern. Wie lässt es sich unterbinden und kann es überhaupt verhindert werden?

Auch die Bestimmungen der neuen EU-Datenschutzgrundverordnung (tritt im Mai 2018 in Kraft) verpflichten jedes Unternehmen sowohl zum äußerst sensiblen Umgang in der Datenverarbeitung als auch zu umfassenden Datensicherheitsmaßnahmen und Dokumentationspflichten. Verstöße werden z. B. mit Strafen von bis zu 4% des Jahresumsatzes geahndet. Die Überarbeitung und/oder Kontrolle Ihres IT-Sicherheitskonzeptes kann Ihnen unnötigen Ärger ersparen.

Wir beraten Sie und helfen Ihre IT-Systeme, Ihre Daten und Ihr Unternehmen vor fremden Blicken und aktuellen Bedrohungen zu schützen.

Software- und Patch-Management

Bedrohungen entstehen meist erst im Laufe der Lebenszeit von Komponenten. Komponenten sind neben Servern und Clients auch Peripherie-Geräte (z. B. Netzwerk-Drucker und -Scanner, Zutrittssysteme oder z. B. auch Automatisierungssysteme von Heizungen, Stromerzeugung etc.).

Die Vernachlässigung von regelmäßigem Software- und Patch-Management stellt oftmals den Einfallspunkt von Malware und Schädlingen dar.

Gern unterstützen wir Sie bei der Erarbeitung eines Software- und Patch-Management Plans um Szenarien - wie in dem Video dargestellt - zu vermeiden.

Segmentierung

Grundproblematisch sind flache Netzwerk-Strukturen in denen unterschiedlichste aktive Netzwerk-Komponenten miteinander verbunden sind. Diese unkontrollierbaren Verbindungen erlauben keine vernünftige Sicherheitskontrolle. Einige Unternehmen haben Ihr Netzwerk bereits mittels VLANs segmentiert, doch auch dieser Ansatz alleine ist trügerisch und nicht ausreichend, wenn im Hintergrund am Core-Switch VLANs einfach nur geroutet werden.

Mit unseren bevorzugten Herstellern von Sicherheits-Lösungen und unseren Konzepten können wir die Sicherheits-Architektur Ihres Unternehmens auf ein neues Level heben. Egal ob On-Premise oder mittels selbst betriebenem Cloud-Networking: wir nutzen die zur Verfügung stehende Produktvielfalt um für jedes Szenario von IT-Umgebung eine passende Sicherheitsformel parat zu haben, zugeschnitten auf genau Ihre Anforderungen und Vorstellungen.

Neugierig geworden? Gern beraten und unterstützen wir Sie bei der korrekten Segmentierung und Absicherung Ihres Netzwerkes.

Penetration-Testing

Simulierte Angriffe sind ein beliebtes Mittel um Netzwerke zu überprüfen und Schwachstellen aufzudecken. Hierbei werden Sicherheits-Einrichtungen und -Konfigurationen einem realen Angriffs- und Belastungstest unterzogen. Die Idee hinter einem Pen-Test ist simpel: beauftragte, nicht böswillig agierende "Hacker" sollen Sicherheitslücken finden, bevor es echte Angreifer tun. Die eingesetzten Methoden werden im Detail mit dem beauftragenden Unternehmen abgestimmt.

Im Gegensatz zu echten Angreifern, die sich selbstredend an keine Richtlinie oder Gesetzesvorgabe halten, beachten wir gesetzliche Bestimmungen und dokumentieren bei jedem Pen-Test alle Vorgänge genauest.

Gern beraten und unterstützen wir Sie rund um das Thema IT-Sicherheit.

Bitte nutzen Sie unser Kontaktformular bei weiteren Fragen.